Построение сетей. Базовый уровень подготовки

Аннотация

Вторая часть учебника ориентирована на изучение основных вопросов и сведений о построении офисных сетей, способах подключения к локальным сетям компьютеров и различного оборудования, методах настройки сетевых подключений, ограничении несанкционированного доступа и безопасности работы в сетях, принципах и технологиях удаленного доступа, подключении и настройке модемного оборудования.

Оглавление

Методические указания по изучению материала 2 части.

Для работы с курсом необходима операционная система Windows 2000/XP и браузер Microsoft Explorer версий 5.0 или выше. Дополнительные требования к оборудованию (помимо поддержки вышеперечисленного программного обеспечения) отсутствуют.

Порядок изучения курса

Ряд разделов и вопросов не являются обязательными.

Часть 2 рекомендуется слушателям, прошедшим начальный этап обучения, либо имеющих представление об основах технологии построения локальных и глобальных компьютерных сетей.

Данная часть состоит из 8 разделов, разделенных на темы.

- Раздел 1. Построение простых сетей.

- Раздел 2. Сетевые подключения.

- Раздел 3. Общие информационно-вычислительные ресурсы сети.

- Раздел 4. Сетевое окружение.

- Раздел 5. Безопасность в сетях.

- Раздел 6. Удаленный доступ к сети.

- Раздел 7. Оборудование для удаленного доступа.

- Раздел 8. Высокоскоростные технологии удаленного доступа

- 255.0.0.0 - маска для сети класса А,

- 255.255.0.0 - маска для сети класса В,

- 255.255.255.0 - маска для сети класса С.

- Назовите факторы, влияющие на выбор конфигурации сети.

- Назовите основные виды сетевых адаптеров.

- С какими скоростями способна работать сеть Ethernet?

- На базе какого стандарта строятся беспроводные сети?

- Приведите пример простейшего построения смешанной сети.

- Какими соображениями следует руководствоваться при выборе ICS-компьютера?

- Укажите примерную технологическую последовательность построения простейшей домашней или офисной сети.

- Назовите три основных типа сетевых адресов.

- Что из себя представляет DNS-имя?

- Перечислите и охарактеризуйте классы IP-адресов.

- Что такое маска сети?

- Для чего предназначена служба DNS?

- В чем отличие физического МАС-адреса от IP-адреса?

- Определите минимальный набор параметров, необходимых для настройки сетевого подключения.

- Для построения какого типа сетей может потребоваться адаптер HPNA?

- Правой кнопкой мыши щелкните общую папку или диск, затем выберите команду Общий доступ и безопасность.

- Нажмите кнопку Открыть общий доступ к этой папке.

- Установите требуемые параметры и нажмите кнопку OK.

- Правой кнопкой мыши щелкните общую папку или диск, затем выберите команду Свойства.

- На вкладке Доступ

установите переключатель Открыть общий доступ к этой папке. - Установите требуемые параметры и нажмите кнопку OK (рис. 20).

- Откройте окно «Командная строка» (нажмите кнопку Пуск и выберите команды Программы, Стандартные и Командная строка).

- Введите: net share ресурс=диск:путь (табл. 7)

- Откройте проводник и найдите файл или папку, для которой требуется установить разрешения.

- Щелкните файл или папку правой кнопкой мыши, выберите команду Свойства и перейдите на вкладку Безопасность.

- Выполните одно из следующих действий.

- Выполните одно из следующих действий.

- Определите назначение папки «Мое сетевое окружение»

- Что такое домен Active Directory и лес Active Directory. В чем их отличие?

- Выполните подключение к какому-либо сетевому ресурсу.

- В чем отличие локальной и глобальной групп?

- Какой пользователь называется локальным?

- В чем заключаются функции безопасности оснастки «Локальные пользователи и группы»?

- Что такое встроенная группа?

- Перечислите все типы встроенных групп и соответствующие им права.

- Создайте новую локальную группу.

- Удалите существующую локальную группу.

- Что такое учетная запись пользователя?

- Назовите основные функции компонента «Учетные записи пользователя»

- Охарактеризуйте возможности пользователя с учетной записью администратора.

- Охарактеризуйте возможности пользователя с учетной записью с ограниченными правами.

- Назовите основные особенности учетной записи гостя.

- Как добавить на компьютер нового пользователя, если компьютер не подключен к домену.

- Как изменить тип учетной записи если компьютер подключен к домену.

- Каким образом возможно отключить существующего пользователя?

- Дайте определение термина «профиль пользователя».

- В чем отличие перемещаемого профиля пользователя от обязательного?

- Внешнее окружение. Этот источник угрозы исходит со стороны людей, никоим образом не связанными с вашим предприятием. Это совершенно незнакомые люди. Атака приходит извне.

- Внутреннее окружение. Этот источник угрозы связан с людьми, имеющими

отношение к вашему предприятию, сотрудниками, партнерами или клиентами. Атака приходит изнутри. Она может прийти и извне, но будет располагать "внутренней" информацией. - Какие требования должны быть выполнены, Чтобы включить функцию обнаружения и контроля ICS на компьютере с ОС Windows 98, Windows 98 Second Edition или Windows Millennium Edition?

- Возможно ли подключение к поставщику услуг Интернет через сеть X.25?

- Объясните принцип работы модема.

- Что понимается под дуплексным режимом работы модема?

- Перечислите основные части и компоненты, из которых состоит модем?

- Что такое модемное сжатие?

- Приведите классификацию модемов.

- Назовите особенности широкополосных цифровых модемов.

- В чем отличие внутренних модемов от внешних?

- Выполните последовательность действий по установке внешнего модема.

- Как установить неподдерживаемый модем (если мастер установки модема не обнаружил модем или если модем отсутствует в списке)?

- Как удалить ранее установленный модем?

- Опишите процесс установки связи между компьютером и модемом.

- В чем заключается процесс согласования параметров между модемами (Handshaking)?

- С какой целью используется метод FallBack (понижение скорости)?

- Какими методами осуществляется компрессия данных в модемах?

- Где хранится модемная программа компрессии данных?

- В чем суть метода компрессии данных Хаффмана?

- Что понимается под протоколом коррекции ошибок?

- Назовите основные модемные протоколы передачи файлов.

- Выполните действия по настройке параметров повторного набора номера.

- Выполните действия по назначению нескольких номеров одному модемному подключению.

- На каких скоростях возможна передача данных в сетях ISDN?

- Принцип работы сети ISDN.

- На какие каналы разделяется линия ISDN?

- Какие действия необходимо выполнить, чтобы создайте подключение удаленного доступа по линии ISDN?

- Какие действия необходимо выполнить, чтобы настроить параметры ISDN?

- Перечислите основные технологии высокоскоростного подключения к локальной сети.

- Какую скорость передачи данных обеспечивает оптоволоконный интерфейс FDDI?

- На чем основывается технология беспроводных сетей?

- Приведите классификацию беспроводных сетей.

- Какое назначение беспроводных городских сетей?

- Назовите два способа создания беспроводных локальных сетей.

- Какой радиус действия беспроводной персональной сети?

- В чем назначение стандарта IrDA?

- Какие процедуры задает протокол IrDA?

- Назовите основные функциональные возможности, обеспечиваемые инфракрасной связью.

- На каких скоростях способны работаь инфракрасные передатчики?

- Для чего предназначен протокол IrComm?

- Как выполнить подключение удаленного доступа при помощи сотового телефона с инфракрасной связью?

- Как возможно использовать технологии удаленного доступа для работы руководителя?

- Какова специфика административной работы в условиях информатизации общества?

После каждого раздела обучаемый должен ответить на 20 вопросов для самостоятельной проверки и закрепления своих знаний.

После изучения всех разделов части следует пройти итоговое тестирование для закрепления знаний по пройденному материалу. В процессе итогового тестирования следует ответить на 40 вопросов, выбираемых случайным образом. Для допуска к изучению следующей части учебника необходимо набрать не менее 75 процентов правильных ответов на итоговом тестировании.

Учебник

Раздел I. Построение простых сетей.

I.1 Общие сведения о локальных сетях.

Локальной вычислительной сетью (ЛВС) называется сеть, объединяющая компьютеры, находящиеся на относительно близком расстоянии (в одной комнате, в одном или близко расположенных зданиях), с целью передачи данных из одного компьютера в другие.

Технологии ЛВС наилучшим образом отражают потребности малых компаний, офисов и домашних систем в сетевом распределении ресурсов.

Посредством ЛВС в систему объединяются персональные компьютеры, расположенные на многих удаленных рабочих местах, которые используют совместно оборудование, программные средства и информацию. Рабочие места сотрудников перестают быть изолированными и объединяются в единую систему.

Локальные сети состоят из конечных устройств и промежуточных, соединенной кабельной системой. Основные понятия локальной сети были рассмотрены в 1 части учебника. Сегменты локальных сетей объединяются посредством мостов.

Мост (bridge) – средство объединения сегментов сетей, обеспечивающее передачу кадров из одного сегмента в другой. Пакет данных, пришедший из одного сегмента, может быть передан в другой или отфильтрован. Мост может быть локальным, удаленным или распределенным. Локальный мост – это устройство с двумя или более интерфейсами, к которым подключаются соединяемые сегменты локальных сетей. Удаленные мосты соединяют сегменты сетей, значительно удаленные друг от друга, через линию связи. Распределенный мост представляет собой совокупность интерфейсов некоторого коммуникационного облака, к которым подключаются сегменты соединяемых сетей. К оборудованию локальных сетей относятся коммутаторы и концентраторы:

Коммутатор 2-го уровня выполняет функции, аналогичные функциям мостов, но используется для сегментации – разбиение сетей на мелкие сегменты с целью повышения пропускной способности.

Коммутатор 3-го уровня решает задачи, близкие задачам маршрутизаторов, и ряд других с более высокой производительностью.

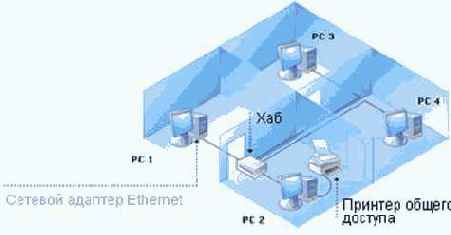

Концентратор или-Хаб (hub) - устройство, к которому подключаются кабели от множества конечных узлов и коммуникационных устройств. Внутренняя структура может быть различной. Сегментирующий хаб является комбинацией нескольких повторителей, между которыми может присутствовать мост.

Среди ЛВС на базе персональных компьютеров различают сети с выделенным сервером (централизованным управлением) и одноранговые сети.

Одноранговые ЛВС достаточно дешевы и просты в обслуживании, однако не могут обеспечить должной защиты информации при большом размере сети. ЛВС с выделенным сервером имеют хорошие средства обеспечения безопасности данных и возможности для расширения, однако требуют постоянного квалифицированного обслуживания.

Эффективно использовать возможности ЛВС можно при использовании приложений, реализованных в модели клиент-сервер. В них работа по обработке данных распределена между клиентской и серверной частью. В этом случае один (или, реже, несколько) наиболее мощных компьютеров сети конфигурируются как серверы приложений, на которых устанавливается серверная часть. Разделяемым ресурсом сервера приложений является процессор. Клиентская часть приложения на рабочей станции формирует запросы, которые выполняются на сервере приложений. После этого результаты передаются обратно на рабочую станцию, где и обрабатываются в дальнейшем.

Компьютер, подключенный к локальной сети, называют рабочей станцией (workstation) или сервером (server) — в зависимости от задач, решаемых на нем. Каждая рабочая станция представляет собой обычный персональный компьютер, работающий под управлением операционной системы. Однако, в отличии от автономного персонального компьютера, рабочая станция содержит плату сетевого интерфейса (сетевую карту) и физически соединена кабелем с другими объектами сети. Кроме того, рабочая станция имеет специальные настройки своей сетевой операционной системы, которая позволяет ей обмениваться информацией с файл-сервером, другими рабочими станциями и прочими устройствами сети. Сетевая операционная система позволяет рабочей станции использовать файлы и программы, хранящиеся на других компьютерах сети так же легко, как и находящиеся на ее собственных дисках. Под сервером

понимается комбинация аппаратных и программных средств, которая служит для управления сетевыми ресурсами общего доступа. Он обслуживает другие станции, предоставляя общие ресурсы и услуги для совместного использования.

В сетях с выделенным сервером в основном именно ресурсы сервера, чаще всего дисковая память, доступны всем пользователям. Серверы, разделяемым ресурсом которых является дисковая память, называются файл-серверами. Одной из важных функций сервера является управление очередью заданий работы сетевого принтера. Сетевым принтером пользоваться можно с любой рабочей станции, независимо от места подключения его в сети. То есть каждый пользователь при наличии на это прав может отправить на сетевой принтер материалы, предназначенные для печати. Регулировать очередность доступа к сетевому принтеру будут средства сетевой операционной системы. Компьютер, к которому подключен принтер, в этом случае называется принт-сервером. Файловый и принт-серверы (серверы печати) обычно используются администратором сети и не предназначены для решения прикладных задач. На этих серверах устанавливается сетевая операционная система.

Одноранговая ЛВС предоставляет возможность такой организации работы компьютерной сети, при которой каждая рабочая станция

одновременно может быть и сервером. Преимущество одноранговых сетей заключается в том, что разделяемыми ресурсами могут являться ресурсы всех компьютеров в сети и нет необходимости копировать все используемые сразу несколькими пользователями файлы на сервер. В принципе, любой пользователь сети имеет возможность использовать все данные, хранящиеся на других компьютерах сети, и устройства, подключенные к ним. При увеличении числа рабочих станций эффективность их использования резко уменьшается. Поэтому одноранговые ЛВС используются только для небольших рабочих групп.

Основной недостаток работы одноранговой сети заключается в значительном увеличении времени решения прикладных задач. Это связано с тем, что каждый компьютер сети отрабатывает все запросы, идущие к нему со стороны других пользователей. Следовательно, в одноранговых сетях каждый компьютер работает значительно интенсивнее, чем в автономном режиме. Существует еще несколько важных проблем, возникающих в процессе работы одноранговых сетей: возможность потери сетевых данных при перезагрузке рабочей станции и сложность организации резервного копирования.

I.2 Построение простой компьютерной сети.

Способ соединения компьютеров в локальной сети называется структурой

или топологией сети. Каждая сетевая технология имеет характерную для нее топологию соединения узлов сети и метод доступа к среде передачи.

Различают физическую топологию, определяющую правила физических соединений узлов и логическую топологию, определяющую направление потоков данных между узлами сети. Логическая и физическая топологии относительно независимы друг от друга.

I.2.1 Физические топологии

Различают три наиболее распространенные физические сетевые топологии, которые используют для локальных сетей. Это так называемые шинная, кольцевая и звездообразная структуры.

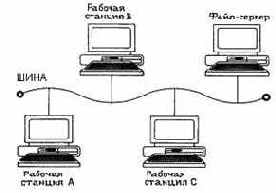

В случае реализации шинной структуры («Общая шина») все компьютеры связываются в цепочку с помощью коаксиального кабеля – шины (рис. 1). Если же хотя бы один из сегментов сети с шинной структурой оказывается неисправным, вся сеть в целом становится неработоспособной. Дело в том, что тогда происходит разрыв единственного физического канала, необходимого для движения сигнала.

Рис. 1 Шинная топология ЛВС

Кольцевая структура (рис. 2) используется в сетях Token Ring и FDDI. Так же в случае неисправности одного из сегментов сети вся сеть выходит из строя.

Рис. 2 Кольцевая топология ЛВС

Для построения сети с звездообразной структурой (рис. 3) необходимо разместить в центре сети концентратор. Его основная функция — обеспечение связи между компьютерами, входящими в сеть. Обычно на основе звездообразной структуры создаются ЛВС с выделенным сервером. То есть все компьютеры, включая файл-сервер, не связываются непосредственно друг с другом, а с помощью кабеля витая пара присоединяются к концентратору. Данная структура предпочтительнее, поскольку в случае выхода из строя одной из рабочих станций или кабеля, связывающего ее с концентратором, все остальные сохраняют работоспособность.

Рис.3 Звездообразная топология ЛВС

Локальная сеть может использовать одну из перечисленных физических топологий. Это зависит от количества объединяемых компьютеров, их взаимного расположения, наличия соответствующего оборудования и многих других факторов. Возможно также объединение нескольких локальных сетей, выполненных с использованием различных топологий, в одну единую сеть. Понятие Интранет (Intranet) обозначает внутреннюю сеть организации, где важны два момента:

1) Изоляция или защита внутренней сети от внешней (Интернет);

2) Использование сетевого протокола IP и Web-технологий (протокола HTTP).

I.3 Способы прямого соединения компьютеров.

I.3.1 Соединение двух компьютеров

.

На самом деле это наиболее простой случай и наиболее дешевый. Для объединения 2 компьютеров не нужен коммутатор или концентратор. Кроме того, при прямой связи двух сетевых карт скорость связи обычно быстрее, чем при использовании коммутатора. Разумеется, если потом к вашей сети на двоих, захочет подключиться кто-либо ещё, вам придётся приобрести коммутатор и заново обжать витую пару.

Для создания сети на 2 компьютера потребуется:

- Две сетевые карты

- Кабель типа «витая пара»

- Два коннектора RJ-45

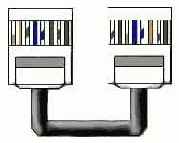

Вся сложность в установке связи между 2 сетевыми картами заключается с особой последовательности контактов при обжиме витой пары (рис. 4). Здесь нужно строго следовать стандартам, иначе сеть просто не будет работать.

Рис. 4 Порядок соединение цветных контактов при обжиме витой пары

Сеть на два компьютера имеет смысл делать, если вы нашли только одного соседа для создания домашней ЛВС, если у вас в квартире есть второй компьютер, или для обмена данными с ноутбуком (рис. 5).

Рис. 5 Варианты сетей из двух компьютеров

I.3.2 Подключение компьютеров без коммутаторов.

Данный способ является развитием идеи “Сеть на два компьютера”. Необходимость постройки сети такой топологии теперь возникает редко, в виду дешевизны и распространённости коммутаторов.

Принцип действия рассматриваемой технологии проще всего понять из иллюстрации (рис. 6).

Рис. 6 Схема подключения компьютеров без коммутаторов

Раньше такие сети, построенные на одних сетевых картах, были весьма распространены, из-за высокой стоимости концентраторов. Даже выпускались специальные сетевые карты сразу с 2 разъемами. Особенно часто подобная топология встречалась в компьютерных салонах.

I.4 Создание прямого сетевого подключения.

Связь между компьютерами можно создать, не используя сетевые карты.

I.4.1 Сеть на основе FireWire.

Порт FireWire изначально основывался на архитектуре локальных сетей, и возможность соединения компьютеров заложена в него изначально. Все что вам потребуется это приобрести FireWire шнур и настроить систему.

- Кабель FireWire IEEE1394 4pins-4pins

- Кабель FireWire IEEE1394 6pins-4pins

- Кабель FireWire IEEE1394 6pins-6pins

(в зависимости от того, какие разъемы FireWire - 4 или 6 контактные).

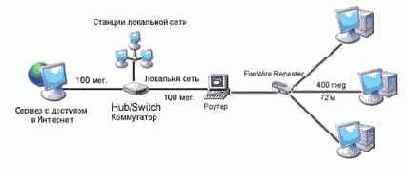

В Windows XP после установки Fire Wire контроллера в разделе Сетевые подключения появится новое подключение: Соединение 1394. После этого назначить фиксированный IP адрес на это подключение, например 192.254.0.5 и 192.254.0.6 и сконфигурировать принадлежность подключённых компьютеров к одной рабочей группе. Подробнее об этом смотрите в разделе: «Настраиваем Windows XP для работы с сетью». Главное достоинство такого подключения является его очень высокая скорость 400 мегабит в секунду. Главный недостаток совсем небольшая длинна, на которую можно протянуть FireWire сеть. Официальное максимальное расстояние связи 4.5 метров.

Неофициальное максимальное расстояние устойчивой связи до 10-15 метров. Однако если приобрести FireWire репитер (рис. 7), который усиливает сигнал сеть можно проложить на расстояние до 72-100 метров. Такая сеть уже легко может конкурировать с обычной ЛВС на витой паре.

Среди компьютеров Macintosh сеть FireWire является основным типом соединения компьютеров.

Рис. 7 Внешний вид FireWire репитера

Такая IEEE 1394 сеть идеально подходит для объединения нескольких компьютеров в пределах одной квартиры, а с использование репитера позволяет строить сеть, используя только интерфейс FireWire. Так же если один из компьютеров подключён к ЛВС, то используя его в качестве маршрутизатора сеть FireWire можно объединить с обычной локальной сетью (рис. 8).

Рис. 8 Сеть на основе FireWire объединяется с обычной ЛВС посредством маршрутизатора (роутера).

I.4.2 Сеть на основе USB

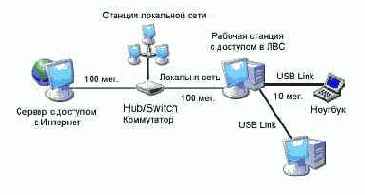

Для объединения 2 компьютеров можно использовать специальные сетевые шнуры USB-Link (рис. 9).

Рис. 9. Внешний вид сетевых шнуров USB-Link

Их скорость не слишком высока и составляет около 500 килобайт в секунду. С использованием USB-Hub можно даже строить сеть на основе USB-Link. Однако это не экономично, так как каждый USB-Link кабель стоит порядка 20$ кроме того, USB уверено работает на длинах до 20 метров, что является крайне малым расстоянием для построения полноценной ЛВС. К плюсам технологии можно отнести отсутствие необходимости что-либо конфигурировать всё настраивается на уровне драйверов. Так же как и с IEEE 1394, используя подключённый к обычной локальной сети на витой паре компьютер в качестве маршрутизатора можно объединить сеть USB с ЛВС (рис. 10).

Возможно с более широким распространением устройств USB-Link 2.0 которые работают на скорости близкой к 480 мегабит в сек. ситуация изменится. Но пока что, низкая скорость и малая длинна отрезка, делает USB-Link бесполезным для домашних ЛВС. Хотя удобство подключения и мультиплатформность могут прийтись по вкусу владельцам ноутбуков. Не все модели USB-Link позволяют получить доступ с локальной сети, поэтому при покупке стоит обратить на это внимание.

Рис. 10 Кабели USB- Link объединяют ноутбук и компьютер с сетью, через рабочую станцию, которая выполняет функции маршрутизатора.

I.4.3 Сеть на основе 0-модемного кабеля

Существуют Параллельные LPT и Последовательные Com порты. Первые обеспечивают более быструю передачу данных, вторые большее расстояние, на которое можно передать сигнал до 150 метров. 0-модемные Com кабели (рис. 11) легко приобрести в большинстве компьютерных фирм, LPT связь менее распространена, в то время как найти кабель для связи 2 LPT сложнее.

Рис. 11 Внешний вид 0-модемных Com - кабелей

Com порты бывают двух типов DB-9 и DB-25, соответственно 9 и 25 контактные, вторые практически не используются в современных компьютерах.

Главным недостатком такого подключения остаётся скорость, которая даже при использовании LPT соединения едва дотягивает до мегабита в секунду.

С помощью 0-модемной связи можно объединять множество машин (рис. 12). Разумеется, для связи 1 и 3 системы необходимо, что бы 2 компьютер был включён.

Рис. 12 Объединение нескольких машин с помощью 0-модемного кабеля

Большинство операционных систем поддерживают прямое подключение через параллельные или последовательные порты. При этом один из компьютеров выступает ведущим (компьютер который получает доступ), второй ведомым, (компьютер к файлам которого получают доступ).

Операционная система Windows XP поддерживает прямое подключение 2 компьютеров через протокол TCP/IP, поэтому такое соединение имеет возможности схожие с обычной ЛВС (рис. 13).

Рис. 13 Подключение к локальной сети через 0-модемный кабель

Последовательность настройки для ведомого компьютера.

Панель управления > Сетевые подключения > Запуск мастера новых подключений > Установить прямое подключение к другому компьютеру > подключиться напрямую к другому компьютеру > Ведомый компьютер > Выбираете порт (Com, Lpt) к которому будет происходить подключение > Выбираете учетные записи, которым разрешено производить подключение.

Последовательность настройки для ведущего компьютера.

Панель управления > Сетевые подключения > Запуск мастера новых подключений > Установить прямое подключение к другому компьютеру > подключиться напрямую к другому компьютеру > Ведущий компьютер > Имя компьютера (его можно узнать или изменить в свойствах “Мой Компьютер) > Выбираете порт (Com, Lpt) к которому будет происходить подключение.

Вопросы для самоконтроля

1. Определение ЛВС.

2. Назовите преимущества, получаемые при сетевом объединении персональных компьютеров в виде домашней или офисной вычислительной сети.

3. Перечислите основные компоненты локальной сети.

4. В чем состоит отличия рабочей станции от сервера.

5. Определите назначение сетевого адаптера.

6. В чем заключается суть модели клиент-сервер?

7. Определите основное назначение файл-сервера, принт-сервера и сервера приложений.

8. Охарактеризуйте понятия одноранговой сети и сети с выделенным сервером.

9. В чем состоит отличие физической топологии сети от логической?

10. Перечислите и охарактеризуйте основные виды физической топологии сети.

11. Назовите способы сетевого объединения двух компьютеров.

12. Назовите основные методы создания прямого сетевого подключения.

13. Какие компоненты необходимы для построения сети FireWire?

14. Назовите основные особенности простейшей сети на основе USB.

15. Охарактеризуйте простейшие сети на основе 0-модемного кабеля.

Раздел II. Сетевые подключения.

II.1 Понятие сетевого подключения.

В настоящее время Windows XP - наиболее удобная и распространённая операционная система. Она хорошо подходит для работы с сетью легко настраивается и надежна в работе. Перед началом настройки убедитесь, что к системе подключена сетевая карта и для неё установлены соответствующие драйвера. Нужно отметить, что последовательность действий настройки одинакова как при использовании сетевой карты, так и IEEE1394 (FireWire), и других сетевых контроллеров.

Домашние и небольшие офисные сети могут строиться в различных конфигурациях. На выбор конфигурации сети влияют следующие факторы.

- Возможность приобретения и стоимость оборудования.

Во многих случаях денежные средства, ассигнованные на объединение нескольких компьютеров в сеть с целью совместного использования файлов, принтеров и Интернета, бывают ограничены. Следует принять во внимание расходы на приобретение и установку сетевых адаптеров, концентраторов, других сетевых устройств (например, частного шлюза) и кабеля.

- Способ подключения к Интернету. Сетевая конфигурация также определяется выбранным способом подключения к Интернету. Если услуги удаленного коммутируемого доступа

и стандартные модемы доступны практически всем и не требуют значительных инвестиций, то для более скоростного доступа может понадобиться широкополосный канал, например линия DSL (Digital Subscriber Line)

или кабельная линия. Некоторые поставщики услуг Интернета, предлагающие широкополосный доступ, требуют, чтобы абонент использовал дополнительное оборудование: кабельный модем, модем DSL или частный шлюз.

- Простота конфигурации. Большинство домашних и небольших офисных сетей не обслуживаются отделами информационных технологий. Конфигурация должна в конечном итоге выбираться в соответствии с тем, какие ресурсы доступны для ее установки и сопровождения. Если конфигурация подобрана правильно, эти задачи будут по плечу каждому.

- Внешние факторы. На выбор конфигурации как домашней, так и офисной сети могут влиять внешние факторы. Например, в некоторых зданиях могут действовать ограничения на прокладку кабеля или определенные требования к использованию имеющегося кабеля. Из-за электрического экранирования или радиопомех может быть ограничено использование устройств беспроводной связи.

- Безопасность подключения к Интернету. Подключение к Интернету — физическое соединение одного или нескольких компьютеров внутренней сети с Интернетом — должно быть защищено от внешних атак. Для этого могут быть задействованы технологии преобразования трафика и брандмауэры.

- Предпочтения и знания лица, устанавливающего сеть.

Конфигурация сети в любом случае зависит от уровня знаний, опыта и личных предпочтений того, кто устанавливает сетевые компоненты.

Компонент «Сетевые подключения» обеспечивает связь локального компьютера с Интернетом, локальной сетью или другим компьютером. Это средство позволяет получать доступ к ресурсам и функциональным возможностям сети независимо от того, как пользователь подключен к сети — напрямую или с помощью служб удаленного доступа. Операции создания, настройки, сохранения подключений и наблюдения за ними выполняются в папке «Сетевые подключения».

Специальный мастер нового подключения помогает создавать подключения к Интернету с использованием модема удаленного доступа, адаптера ISDN, линии DSL или кабельного модема. С помощью этого мастера можно создавать входящие подключения, прямые подключения и подключения виртуальной частной сети (VPN). Если на компьютере установлен сетевой адаптер, автоматически создается подключение по локальной сети.

Каждое подключение в папке «Сетевые подключения» поддерживает определенный набор возможностей, используемых для связи между локальным компьютером и другим компьютером или сетью. Для установки соединения с сетью исходящие подключения обращаются к серверу удаленного доступа с помощью определенного метода доступа (через локальную сеть, модем, линию ISDN, DSL, кабельный модем и т. п.). Входящие подключения, наоборот, позволяют другим компьютерам связываться с компьютером, работающим под управлением Windows XP Professional или Windows XP Home Edition, или с автономным компьютером, работающим под управлением Windows 2000 Server.

Это означает, что такой компьютер может выступать в качестве сервера удаленного доступа. Независимо от способа подключения — через локальную сеть, в удаленном режиме (по телефонной линии, ISDN и т. п.) или обоими этими способами, — любое подключение можно настроить на выполнение необходимых сетевых операций. К таким операциям относится печать на сетевых принтерах, работа с сетевыми дисками и файлами, просмотр других сетей и доступ к Интернету.

Все службы и методы связи настраиваются в рамках конкретного подключения, поэтому для настройки подключения не требуются внешние средства управления. Например, параметры подключения удаленного доступа определяют возможности, которые задействуются до, во время и после процесса подключения. В частности, они задают модем, выполняющий набор номера, вид шифрования пароля, который должен применяться в процессе подключения, и сетевые протоколы, которые будут использоваться после установления связи. Состояние подключения, в том числе сведения о его продолжительности и скорости, можно просмотреть средствами самого подключения; нет необходимости пользоваться какими-либо внешними средствами наблюдения за состоянием.

Средства безопасности доменов

и процедуры входа в сеть, поддержка защитных узлов, шифрование

данных, проверка подлинности и функция ответного вызова обеспечивают безопасный доступ к сети для сетевых подключений и подключений удаленного доступа.

II.2 Общие сведения о подключении по локальной сети.

Чтобы обеспечить связь между всеми компьютерами, установленными дома или в небольшом офисе, их необходимо физически соединить друг с другом, непосредственно или косвенно. Для этого необходимо на каждом компьютере установить сетевой адаптер — специальное устройство, подключающее компьютер к сети.

Существуют следующие виды сетевых адаптеров и средств для подключения к ЛВС:

- внутренние адаптеры, вставляемые в гнезда PCI (Peripheral Component Interconnect) на компьютерах;

- адаптеры PCMCIA ( Personal Computer Memory Card International Association) или PC Card, вставляемые в гнезда PC Card на переносных компьютерах;

- адаптеры домашней сети на базе телефонной линии (HPNA);

- беспроводные адаптеры;

- кабельные модемы;

- линии DSL - тип высокоскоростного подключения к сети с использованием стандартной телефонной проводки. Такое подключение также называют широкополосным;

- средства инфракрасной связи (IrDA);

- адаптеры USB, подключаемые к порту USB, который обычно находится на задней стенке компьютера, или к порту USB концентратора USB.

Важное значение имеет способ физической установки адаптера. Например, в случае адаптеров PCI требуется открыть корпус компьютера и вставить адаптер в пустое гнездо PCI. Если обязательным условием является простота установки, предпочтение может быть отдано адаптерам USB. На переносных компьютерах скорее всего будут использоваться адаптеры типа PCMCIA или PC Card.

Если используется операционная система Windows XP, она обнаружит установленный сетевой адаптер и создаст подключение по локальной сети. Как и подключения других типов, оно показано в папке «Сетевые подключения». По умолчанию подключение по локальной сети всегда активно. Только подключения этого типа создаются и активизируются автоматически.

Если разорвать подключение по локальной сети, оно больше не будет автоматически активизироваться. Сведения об этом сохраняются в профиле оборудования, поэтому профиль позволяет учитывать потребности мобильных пользователей, меняющих свое местоположение. Например, во время командировки в другой город можно использовать другой профиль оборудования, который не активизирует подключение по локальной сети, поэтому не придется тратить время на ожидание соединения с недоступной сетью.

Сетевой адаптер даже не будет пытаться выполнить подключение.

Если на компьютере установлено несколько сетевых адаптеров, в папке «Сетевые подключения» для каждого из них будет создан значок подключения по локальной сети.

Локальные сети можно строить с помощью адаптеров Ethernet, беспроводных адаптеров, адаптеров домашней сети на базе телефонной линии (HPNA), кабельных модемов, линий DSL, средств инфракрасной связи (IrDA), а также технологий Token Ring, FDDI, IP поверх ATM и средств эмуляции на базе ATM. Эмулируемые сети строятся на основе драйверов виртуальных адаптеров, таких как LAN Emulation Protocol (протокол эмуляции локальной сети).

Если в сеть вносятся изменения, измените соответствующим образом параметры существующего подключения по локальной сети. Команда Состояние

папки «Сетевые подключения» позволяет просматривать такие сведения о подключении, как длительность соединения, его скорость, объем принятых и отправленных данных, а также средства диагностики, доступные для данного подключения.

Если на компьютере установлен новый сетевой адаптер, то при очередной загрузке компьютера в папке «Сетевые подключения» появится значок нового подключения по локальной сети. Средства Plug and Play обнаруживают сетевой адаптер и создают для него подключение по локальной сети. Устройства PC Card можно устанавливать прямо на включенный компьютер без его последующей перезагрузки. Значок подключения по локальной сети будет сразу же добавлен в папку. Вручную добавить значок подключения по локальной сети в папку «Сетевые подключения» нельзя.

Команда Дополнительные параметры позволяет настраивать параметры нескольких сетевых адаптеров. Можно изменить порядок адаптеров, используемых подключением, и связанные с каждым адаптером службы, клиенты и протоколы. Также можно изменить порядок служб доступа к сети, в соответствии с которым данное подключение получает доступ к ресурсам, таким как сети и принтеры.

Настройка устройства, которое используется подключением, и всех связанных с ним клиентов, служб и протоколов выполняется с помощью команды Свойства.

Клиенты определяют параметры доступа к компьютерам и файлам сети для данного подключения. Службы предоставляют такие возможности, как общий доступ к файлам и принтерам. Протоколы, такие как TCP/IP, определяют язык, на котором компьютер общается с другими компьютерами сети.

При изменении состояния подключения по локальной сети внешний вид значка в папке «Сетевые подключения» меняется; кроме того, в области уведомлений может появиться еще один значок. Если компьютер не обнаруживает сетевой адаптер, значок подключения по локальной сети в папке «Сетевые подключения» не отображается. В таблице 1 описаны различные значки подключений по локальной сети.

Таблица 1 Индикаторы подключения по локальной сети

|

Значок |

Описание |

Местонахождение |

|

Подключение по локальной сети активно |

Папка «Сетевые подключения» |

|

Среда передачи отключена |

Папка «Сетевые подключения» |

|

Среда передачи отключена |

Область уведомлений |

|

Драйвер отключен |

Папка «Сетевые подключения» |

Необходимо выбрать тип сетевой технологии или среды сетевой передачи данных, которая позволяет компьютерам обмениваться информацией друг с другом. В домашних и офисных сетях чаще всего используются следующие сетевые технологии:

- Ethernet;

- телефонная линия;

- беспроводной доступ.

II.3.1 Ethernet

Сеть Ethernet использует топологию шины или звезды и метод управления доступом CSMA/DC (Carrier Sense Multiple Access with Collision Detection — множественный доступ с контролем несущей и обнаружением столкновений) для регуляции трафика по линиям связи. Сетевые узлы связаны коаксиальным, либо волоконно-оптическим кабелем либо витой парой (рис. 14). Данные передаются кадрами переменного размера, содержащими управляющую и адресную информацию, а также до 1500 байтов данных.

Технология Ethernet, применяемая в корпоративных сетях, сравнительно проста, пользуется широкой популярностью и обеспечена поддержкой.

Комплект оборудования Ethernet состоит из адаптеров Ethernet и кабеля — либо коаксиального (в сетях 10Base2) для последовательного подключения каждого компьютера, либо витой пары (в сетях 10BaseT

и 100BaseT) для подключения каждого компьютера к концентратору. Концентратор необходим в случае, когда в сеть 10BaseT или 100BaseT объединяется более двух компьютеров с помощью витой пары.

Если адаптеры Ethernet, как правило, стоят недорого, кабели и концентраторы усложняют конфигурацию и повышают ее стоимость.

Рис. 14 Домашняя или небольшая офисная сеть Ethernet.

Сеть Ethernet может работать со скоростью 10 Мбит/с или 100 Мбит/с. Чтобы выйти на уровень 100 Мбит/с, нужно установить адаптеры 100 Мбит/с Ethernet, использовать витые пары категории 5 и подключиться к порту 100 Мбит/с на концентраторе Ethernet. В таблице 2 показано оборудование, необходимое для построения сети Ethernet.

Таблица 2 Оборудование для построения сети Ethernet

Оборудование |

Сколько? |

Комментарий |

Адаптер сети Ethernet |

По одному адаптеру для каждого компьютера в сети |

На компьютере узла ICS обычно устанавливается сетевой адаптер Ethernet, если используется внешний модем DSL или кабельный модем; поэтому необходим второй сетевой адаптер. Если используется внутренний модем, достаточно одного адаптера. |

Сетевой концентратор |

Один |

На концентраторе должно быть достаточно гнезд для подключения всех компьютеров сети. |

Сетевые кабели RJ-45 |

По одному для каждого компьютера, подключаемого к концентратору |

Они выглядят как обычные телефонные кабели, только крупнее. |

II.3.2 Сеть набазе телефонной линии

Такие сети развертываются в основном дома и в небольших офисах; они используют в качестве среды передачи телефонный кабель и работают со скоростью до 10 Мбит/с. В комплект сетевого оборудования входят адаптеры телефонной линии, устанавливаемые на каждом компьютере, и стандартные телефонные кабели, подключаемые к обычным телефонным розеткам.

Сети данного типа используют существующие телефонные линии, но работают в другом частотном диапазоне, чтобы не создавать помех для обычных телефонных разговоров. После установки внутреннего или внешнего адаптера компьютер подключается к телефонной розетке с помощью обычного телефонного кабеля. Каждая телефонная розетка в доме становится портом сети, что позволяет обойтись без сетевого концентратора.

Рис. 15 Домашняя или офисная есть на базе телефонной сети

HPNA — это удобное решение для домашней сети, избавляющее от необходимости протягивать сетевые кабели по всему дому. Требуемое оборудование для построения сети на основе телефонной линии можно определить из таблицы 3.

Таблица 3 Оборудование необходимое для сети на основе телефонной линии

Оборудование |

Сколько? |

Комментарий |

Адаптер HPNA |

По одному для каждого компьютера в сети |

На узловом компьютере общего доступа к подключению Интернета (Internet Connection Sharing, ICS) обычно устанавливается сетевой адаптер Ethernet, если используется внешний модем DSL или кабельный модем. Если используется внутренний модем, или внешний модем с быстродействием 28,8 или 56 Кбит/с, достаточно одного сетевого адаптера. |

Телефонные кабели |

По одному для каждого компьютера в сети |

Обычный телефонный шнур, с помощью которого компьютер подключается к телефонной розетке. |

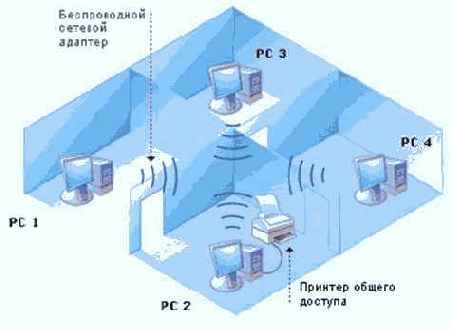

II.3.3 Беспроводная сеть

Беспроводные технологии используются вкорпоративных и домашних сетях — они основаны на радиосвязи и для них не требуется кабельной проводки. Беспроводные решения приобретают популярность и становятся все более доступными по цене. Существует множество продуктов беспроводной технологии различных типов, однако преобладающими являются беспроводные сети на базе стандарта IEEE 802.11. Организации и крупные корпорации все чаще предпочитают использовать именно IEEE 802.11. Если домашняя сеть также основана на этом стандарте, можно будет использовать один и тот же сетевой адаптер для доступа и к корпоративной, и к домашней сети.

Сеть IEEE 802.11b может работать со скоростью 11 Мбит/с. Комплект беспроводного оборудования состоит из беспроводных адаптеров, устанавливаемых на каждом компьютере (рис. 16).

Рис. 16 Беспроводная домашняя или небольшая офисная сеть.

В таблице 4 показано оборудование, необходимое для построения беспроводной сети.

Таблица 4. Оборудование для построения беспроводной сети

Оборудование |

Сколько? |

Комментарий |

Адаптер беспроводной сети |

По одному адаптеру для каждого компьютера в сети |

На компьютере узла ICS обычно устанавливается сетевой адаптер Ethernet, если используется внешний модем DSL или кабельный модем. Адаптер беспроводной сети обеспечивает связь с остальной частью домашней или малой офисной сети. Если используется внутренний модем, достаточно одного сетевого адаптера. |

II.3.4 Смешанная среда

Идеальным вариантом было бы использование одной сетевой технологии во всех компьютерах домашней или небольшой офисной сети, но это не всегда бывает возможно в силу различий в типах компьютерах, видах кабельной проводки и других факторов. Если в сети имеется более чем одна среда передачи, значит, сеть состоит из нескольких сегментов, которые необходимо соединить между собой с помощью общего компьютера, установив на нем адаптеры соответствующих типов.

Например, если у вас есть три компьютера, подключенных к концентратору

Ethernet, и два компьютера, соединенных телефонной линией, получается два сетевых сегмента: сегмент Ethernet и сегмент на базе телефонной линии. Чтобы связать друг с другом компьютеры обоих сегментов, используйте компьютер, на котором установлены операционная система Windows XP, адаптеры двух типов и служба сетевого моста. Сетевой мост прозрачным образом соединяет два сегмента локальной сети между собой, и они функционируют как единый сегмент.

На рис. 17 показана схема домашней сети, состоящей из трех сегментов. Два компьютера, на которых запущены система Windows XP и сетевой мост, позволяют соединить эти три сегмента вместе.

Рис. 17 Домашняя или небольшая офисная сеть со смешанной средой передачи.

II.4 Создание сетевого подключения.

II.4.1 Технология создания домашней или офисной сети

Шаг 1. Составьте план сети: нарисуйте схему своего дома или офиса, отметив местоположение каждого компьютера и принтера. Также можно создать таблицу с указанием аппаратной конфигурации каждого компьютера.

По приведенному ниже образцу можно создать собственную таблицу (см. таблицу 5), включив в нее все компьютеры сети. С помощью этой таблицы можно составить список оборудования, которое потребуется приобрести для установки домашней или небольшой офисной сети.

Таблица 5 Пример списка оборудования, необходимого для построения домашней сети

Местонахождение компьютера |

Наличие сетевого адаптера |

Тип модема |

Другие устройства |

Кабинет |

Ethernet |

DSL |

Принтер, сканер |

Спальня сына |

Нет |

Аналоговый модем 56 Кбит/с |

Цифровая камера |

Спальня дочери |

Нет |

Нет модема |

Сканер |

Библиотека |

Ethernet |

Нет модема |

Принтер |

Шаг 2.

Рядом с каждым компьютером укажите установленное на нем оборудование, такое, как модемы и сетевые адаптеры.

Шаг 3. Выберите компьютер для узла общего доступа к подключению Интернета (Internet Connection Sharing, ICS).

Чтобы определить, какой компьютер должен стать узловым компьютером ICS, руководствуйтесь следующими соображениями.

- Этот компьютер должен работать под управлением Windows XP.

- Компьютер должен быть постоянно включен, чтобы остальные компьютеры сети могли получать доступ к Интернету. Если компьютер выключен, подключение к Интернету будет недоступно.

- Если на каком-либо компьютере установлен модем DSL или кабельный модем, рекомендуется именно его сделать узловым компьютером ICS.

- Общий принтер рекомендуется устанавливать на узловом компьютере ICS. Чтобы этим принтером можно было пользоваться, компьютер узла ICS должен быть включен.

Шаг 4. Определите, какие типы сетевых адаптеров потребуются в сети: Ethernet, HPNA (home phoneline network adapter — адаптер домашней сети на базе телефонной линии), беспроводные или IEEE 1394.

Шаг 5. Составьте список оборудования, которое необходимо купить. Включите в этот перечень модемы, сетевые адаптеры, концентраторы и кабели.

В домашней сети на базе телефонной линии компьютеры объединяются в сеть с помощью обычных телефонных линий. На каждом компьютере должен быть установлен адаптер HPNA (Home Phoneline Network Adapter), подключаемый к телефонной розетке. Таким образом, каждая телефонная розетка в доме становится портом сети.

В беспроводной сети на каждом компьютере устанавливается адаптер беспроводной сети. Они поддерживают связь с помощью радиоволн, распространяемых приемопередатчиком.

В сети Ethernet каждый компьютер обычно оснащается сетевым адаптером Ethernet и подключается к сетевому концентратору.

Шаг 6. Приобретите необходимое оборудование.

Шаг 7. Установите сетевые адаптеры и модемы для создания сетевых подключений на всех компьютерах.

Шаг 8. Физически соедините компьютеры друг с другом. Подключите кабели к концентраторам, телефонным розеткам и компьютерам.

Шаг 9. Включите все компьютеры и принтеры.

Шаг 10. Убедитесь, что на узловом компьютере ICS имеется активное подключение к Интернету.

Чтобы получить доступ в Интернет, запустите мастер создания подключения.

Шаг 11. Запустите мастер настройки сети Windows XP Professional на узловом компьютере ICS.

Для выполнения этой процедуры необходимо войти в систему с учетной записью «Администратор» или члена группы «Администраторы». Если компьютер подключен к сети, то параметры сетевой политики могут запретить выполнение данной процедуры.

После установки компьютеров и их физического подключения друг к другу воспользуйтесь указаниями мастера настройки сети для наладки работы домашней или малой офисной сети. После выполнения мастера все компьютеры сети смогут совместно использовать ресурсы, такие, как файлы, принтеры и подключение к Интернету.

Начать следует с запуска мастера настройки сети на узловом компьютере общего доступа к подключению Интернета (Internet Connection Sharing, ICS). Во время работы мастера пользователь выполняет следующие действия:

- настраивает все компьютеры сети для использования одного подключения к Интернету;

- включает брандмауэр подключения к Интернету;

- включает сетевой мост на компьютере Windows XP, если на нем установлено несколько сетевых адаптеров;

- присваивает имя компьютеру и составляет его описание.

Настроив узловой компьютер ICS, необходимо запустить мастер настройки сети Windows XP на компьютерах, работающих под управлением Windows 98, Windows 98 Second Edition, Windows Millennium Edition, или Windows XP. Мастер облегчает и упрощает настройку связи между компьютерами.

Чтобы запустить мастер настройки сети, нажмите кнопку Пуск, выберите команды Настройка и Панель управления, затем дважды щелкните значок Сетевые подключения. В группе Типичные задачи

щелкните элемент Мастер настройки сети. Мастер настройки сети поддерживается только на компьютерах, работающих под управлением Windows 98, Windows 98 Second Edition, Windows Millennium Edition, Windows XP Home Edition или Windows XP Professional.

Шаг 12. Запустите мастер настройки сети на остальных компьютерах.

Чтобы настроить другой компьютер сети с использованием дискеты и мастера настройки сети Windows XP Professional, необходимо для выполнения данной процедуры необходимо войти в систему в качестве администратора.

1. Вставьте диск настройки сети в компьютер, который требуется подключить к сети.

2. Дважды щелкните значок Мой компьютер.

3. Дважды щелкните значок Диск 3,5 (A:).

4. Дважды щелкните файл netsetup.exe.

II.4.2 Настройка сетевого подключения

Конфигурация любого сетевого подключения или подключения удаленного доступа задается набором параметров. Изменение некоторых сетевых параметров подключения может повлиять на другие подключения. Например, если добавить в список доступных сетевых компонентов какого-либо подключения протокол IPX/SPX, то этот протокол хотя и не будет включен, но станет доступен другим подключениям, установленным на этом же компьютере.

Параметры можно изменять и для активных подключений. Разрешается также переименовывать активные подключения. Однако для сохранения изменений может потребоваться повторное подключение. В таком случае соединение разрывается, измененные параметры сохраняются, после чего подключение сразу же восстанавливается.

Для каждого подключения задается минимальный набор необходимых для успешного соединения параметров. Эти параметры расположены на вкладке Общие. Например, для подключений по локальной сети на этой вкладке достаточно указать лишь сетевой адаптер. Для подключений удаленного доступа вкладка Общие содержит такие необходимые сведения, как устройство для подключения, номер телефона и коды города и страны.

Для исходящих подключений на вкладках Параметры, Безопасность, Сеть и Доступ можно задать дополнительные параметры конфигурации. Для входящих подключений дополнительные параметры задаются на вкладках Пользователи

и Сеть.

Другие дополнительные параметры настраиваются в диалоговом окне, вызываемом командой Дополнительные параметры меню Дополнительно

папки «Сетевые подключения». Изменив надлежащим образом эти параметры, можно добиться повышения производительности. Например, порядок обращения к службам доступа к сети и сетевым протоколам определяется в диалоговом окне Дополнительные параметры. Если подключение локальной сети обеспечивает доступ к сетям NetWare и Microsoft Windows, использующим протоколы TCP/IP

и IPX, но используется главным образом для работы в сети Microsoft Windows с протоколом TCP/IP, то можно переместить элемент Сеть Microsoft Windows в начало списка Службы доступа к сети на вкладке Порядок служб доступа, а элемент Протокол Интернета (TCP/IP) — в начало списка привязки для узла Служба доступа к файлам и принтерам сетей Microsoft на вкладке Адаптеры и привязки. Изменение порядка служб доступа к сети и порядка привязки протоколов позволит повысить производительность.

II.5 Общие сведения об адресации в компьютерных сетях.

II.5.1 Основные типы адресов.

Существует три типа адресов компьютеров в сети:

1. физический (MAC-адрес),

2. сетевой (IP-адрес),

3. доменный или символьный (DNS-имя).

Каждый компьютер в сети имеет адреса трех уровней:

1. Локальный адрес узла, определяемый технологией построения сети, в которую входит данный узел. Для узлов, входящих в локальные сети - это МАС-адрес сетевого адаптера или порта маршрутизатора, например, 11-А0-17-3D-BC-01. Эти адреса назначаются производителями оборудования и являются уникальными адресами, так как управляются централизовано. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байтов: старшие 3 байта - идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом производителем. Для узлов, входящих в глобальные сети, такие как Х.25 или frame relay, локальный адрес назначается администратором глобальной сети.

2. IP-адрес, состоящий из 4 байт, например, 109.26.17.100. Этот адрес используется на сетевом уровне. Он назначается администратором во время конфигурирования компьютеров и маршрутизаторов. IP-адрес состоит из двух частей: номера сети и номера узла. Номер сети может быть выбран администратором произвольно, либо назначен по рекомендации специального подразделения Internet (Network Information Center, NIC), если сеть должна работать как составная часть Интернет. Обычно провайдеры услуг Internet получают диапазоны адресов у подразделений NIC, а затем распределяют их между своими абонентами. Номер узла в протоколе IP назначается независимо от локального адреса узла. Деление IP-адреса на поле номера сети и номера узла такое, что граница между этими полями может устанавливаться произвольно. Узел может входить в несколько IP-сетей. В этом случае узел должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

3. Символьный идентификатор-имя, например, SERV1.IBM.COM. Этот адрес назначается администратором и состоит из нескольких частей, например, имени машины, имени организации, имени домена. Такой адрес, называемый также DNS-именем, используется на прикладном уровне, например, в протоколах FTP или telnet.

Первичным способом адресации является третий способ, причем IP-адрес машины является уникальным для всей сети. Каждая машина имеет также символьное имя.

IP-адрес имеет длину 4 байта и обычно записывается в виде четырех чисел, представляющих значения каждого байта в десятичной форме, и разделенных точками, например:

1. 128.10.2.30 - десятичная форма представления адреса,

2. 10000000 00001010 00000010 00011110 - двоичная форма представления адреса.

Адрес состоит из двух логических частей - номера сети и номера узла в сети. Какая часть адреса относится к номеру сети, а какая к номеру узла, определяется значениями первых битов адреса.

В таблице 6 приведены диапазоны номеров сетей, соответствующих каждому классу.

Таблица 6 Диапазоны номеров сетей

|

Класс |

Наименьший адрес |

Наибольший адрес |

|

A |

01.0.0 |

126.0.0.0 |

|

B |

128.0.0.0 |

191.255.0.0 |

|

C |

192.0.1.0 |

223.255.255.0 |

|

D |

224.0.0.0 |

239.255.255.255 |

|

E |

240.0.0.0 |

247.255.255.255 |

Маска сети - это число, двоичная запись которого содержит единицы в тех разрядах, которые должны интерпретироваться как номер сети. Например, для стандартных классов сетей маски имеют следующие значения:

DNS (Domain Name System) - это распределенная база данных, поддерживающая иерархическую систему имен для идентификации узлов в сети Internet. Служба DNS предназначена для автоматического поиска IP-адреса по известному символьному имени узла. Спецификация DNS определяется стандартами RFC 1034 и 1035. DNS требует статической конфигурации своих таблиц, отображающих имена компьютеров в IP-адрес.

Протокол DNS является служебным протоколом прикладного уровня. Этот протокол несимметричен - в нем определены DNS-серверы и DNS-клиенты. DNS-серверы хранят часть распределенной базы данных о соответствии символьных имен и IP-адресов. Эта база данных распределена по административным доменам сети Интернет.

Клиенты сервера DNS знают IP-адрес сервера DNS своего административного домена и по протоколу IP передают запрос, в котором сообщают известное символьное имя и просят вернуть соответствующий ему IP-адрес. Если данные о запрошенном соответствии хранятся в базе данного DNS-сервера, то он сразу посылает ответ клиенту, если же нет - то он посылает запрос DNS-серверу другого домена, который может сам обработать запрос, либо передать его другому DNS-серверу.

Все DNS-серверы соединены иерархически, в соответствии с иерархией доменов сети Интернет. Клиент опрашивает эти серверы имен, пока не найдет нужные отображения. Этот процесс ускоряется потому, что серверы имен постоянно кэшируют информацию, предоставляемую по запросам.

Клиентские компьютеры могут использовать в своей работе IP-адреса нескольких DNS-серверов, для повышения надежности своей работы.

II.5.4 Установка IP-адреса.

Последовательность действий по настройке Интернет адреса.

1. Сделайте видимым значок сетевое окружение на рабочем столе, для этого нажмите: Кнопка пуск > настройка > панель управления > Экран > Закладка Рабочий стол > Настройка рабочего стола > Значки рабочего стола

2. Что бы сконфигурировать сеть необходимо зайти в Пуск> Настройки > Панель управления > Сетевые подключения.

(Можно просто выбрать свойства сетевого окружения)

Здесь отображаются все сетевые подключения данного компьютера и устройства их осуществляющие. Необходимо выбрать свойства сетевого подключения (рис. 18).

Рис. 18 Окно свойств сетевого подключения

Все службы и протоколы для работы сети устанавливаются автоматически. Выберите свойства Протокола Интернет TCP/IP (рис. 19).

Рис. 19 Окно свойств протокола TCP/IP

Здесь необходимо ввести IP адрес вашей сети.

Загляните в закладку проверка подлинности и отключите: Управлять сетевым доступом с помощью IEEE 802.1x, если этот параметр будет активен, сеть может не работать.

Вопросы для самоконтроля

Назовите основные функции компоненты «Сетевые подключения»?

Раздел III. Общие информационно-вычислительные ресурсы сети.

III.1 Общие сведения о совместном доступе к файлам и папкам.

Файлы и папки, хранящиеся на локальном компьютере, в сети или в Интернете, можно передавать в общий доступ. Это делается по-разному, в зависимости от того, кому требуется предоставить доступ к файлам, а также от того, с какого компьютера другой пользователь будет обращаться к файлам.

III.1.1 Оба пользователя работают на одном компьютере

Файлы, к которым требуется предоставить доступ, можно поместить в папку «Общие документы». Файлы, хранящиеся в папке «Общие документы» и ее подпапках, всегда доступны другим пользователям данного компьютера.

Чтобы обеспечить общий доступ к файлам и папкам на компьютере:

1. Откройте папку Мои документы.

2. Выберите файл или папку, доступ к которым следует предоставить.

3. Перетащите этот файл или папку в папку Общие документы, указанную в списке Другие места.

- Чтобы открыть папку «Мои документы», дважды щелкните значок Мои документы на рабочем столе.

- На компьютере, подключенном к сетевому домену, папки «Общие документы», «Рисунки (общие)» и «Музыка (общая)» недоступны.

- Если в папке «Мои документы» или ее подпапках нет файла или папки, доступ к которым требуется предоставить, найдите этот файл или папку, нажав кнопку «Поиск».

Чтобы запустить средство поиска, нажмите кнопку Пуск, выберите команду Поиск, а затем выберите команду Файлы и папки.

- Файлы и папки, перемещенные или скопированные в папку «Общие документы», становятся доступными всем пользователям компьютера.

III.1.2 Оба компьютера расположены в одной сети

Папка, расположенная на локальном компьютере, может быть сделана доступной всем остальным пользователям, работающим в сети. Также можно запрещать или разрешать другим пользователям изменять файлы в общей папке.

Чтобы предоставить доступ к папке или диску для совместной работы с использованием компонента «Общие папки»:

1. Откройте узел Управление компьютером (локальным).

2. В дереве консоли щелкните узел Ресурсы.

- Оснастка «Управление компьютером»

- Служебные программы

- Общие папки

- Ресурсы

3. В меню Действие выберите команду Новый общий файловый ресурс.

4. Следуйте инструкциям, выводящимся в окне Создание общей папки. Выберите папку или диск, введите имя и описание нового общего ресурса и установите разрешения. Введя эти сведения, нажмите кнопку Готово.

- Чтобы открыть оснастку «Управление компьютером», нажмите кнопку Пуск, затем выберите команды Настройка и Панель управления. Дважды щелкните значок Администрирование, а затем дважды щелкните значок Управление компьютером.

- Пользоваться компонентом «Общие папки» могут только члены группы «Администраторы» или «Опытные пользователи».

Чтобы предоставить доступ к папке или диску для совместной работы с использованием проводника Windows:

Откройте проводник и найдите общую папку или диск, для которых требуется добавить новое имя общего ресурса.

В случае наличия подключения к домену

выполните следующий действия.

Если подключение к домену отсутствует или если на компьютере установлена операционная система Windows XP Home Edition, выполните следующие действия.

Рис. 20 Открыть общий доступ к папке Video

Открыть общий доступ к папке – позволяет пользователям сети копировать файлы, содержащиеся в данной папке в режиме только чтение. Изменить ваши или записать свои файлы, удалённые пользователи не могут.

Общий Ресурс – это сетевое имя папки под ним она будет отображаться в ЛВС сетевое имя не обязательно должно совпадать с именем самой папки.

Разрешить изменение файлов по сети – позволяет пользователям копировать в эту папку свои файлы, а так же изменять ваши. По соображениям безопасности не стоит открывать полный доступ к системным папкам (Windows, Program Files) и содержащим важные для вас данные. Лучше всего создать специальную папку для входящих файлов и открыть полный доступ только к ней.

В Windows XP существуют 2 режима общего доступа к файлам: простой - работа с ним была описана выше и расширенный, (он поддерживает пароли и прочие функции). Как правило, для работы в домашней сети достаточно режима простого общего доступа к файлам, однако если требуется более серьёзное разграничение доступа пользователей информации необходимо включить Расширенный общий доступ к файлам (только для томов NTFS), для этого: В любом окне выберите Сервис > Свойства папки > Вид > убрать галочку с параметра “Использовать простой общий доступ к файлам”

Чтобы предоставить доступ к папке или диску для совместной работы с использованием командной строки:

Таблица 7 Сокращенный синтаксис команды net share

Значение |

Описание |

net share |

Создание и удаление совместно используемых ресурсов или вывод сведений о ресурсах. |

ресурс=диск:путь |

Сетевое имя общего ресурса и полный путь к папке. |

net help share

III.1.3 Изменение прав доступа или запрет другим пользователям доступ к файлам

Пользователь может изменить права доступа или запретить другим пользователям обращаться к своим папкам и содержащимся в них файлам. Если компьютер подключен к домену, для этого необходимо установить соответствующие разрешения на доступ к файлам и папкам. Если компьютер подключен к рабочей группе, для запрета доступа достаточно сделать папки частными.

Если компьютер подключен к сетевому домену, используйте следующую процедуру:

- Чтобы установить разрешения для группы или пользователя, которого нет в списке Группы или пользователи, нажмите кнопку Добавить. Введите имя группы или пользователя, для которого устанавливаются разрешения, и нажмите кнопку ОК.

- Чтобы сменить или удалить разрешения на доступ для существующей группы или пользователя, выберите имя этой группы или пользователя.

- Чтобы предоставить или отменить разрешение, в списке Разрешения для Имя пользователя или группы установите соответственно флажок Разрешить

или Запретить.

- Чтобы удалить группу или пользователя из списка Группы или пользователи, нажмите кнопку Удалить.

Разрешения на доступ к файлам и папкам можно устанавливать только на дисках, отформатированных для файловой системы NTFS.

Изменять разрешения может только владелец объекта

или те пользователи, которым он предоставил соответствующие разрешения. Группы и пользователи, которым предоставлен полный доступ к папке, могут удалять из нее файлы и подпапки независимо от имеющихся разрешений на доступ к этим файлам и подпапкам.

Если флажки в списке Разрешения для Имя пользователя или группы затенены или кнопка Удалить недоступна, значит, данный объект унаследовал разрешения от родительской папки.

При добавлении нового пользователя или группы им по умолчанию назначаются разрешения Чтение и выполнение, Список содержимого папки и Чтение.

Существуют следующие разрешения на доступ к папкам: Полный доступ, Изменение, Чтение и выполнение, Список содержимого папки, Чтение и Запись. Каждое из этих разрешений представляет собой логическую группу особых разрешений (Табл.8).

Таблица 8 Описание разрешений

Разрешение |

Описание |

Обзор папок / Выполнение файлов |

Для папок: «Обзор папок» разрешает или запрещает перемещение по структуре папок в поисках других файлов или папок, даже если пользователь не обладает разрешением на доступ к просматриваемым папкам (применимо только к папкам). Разрешение на обзор папок действительно только в том случае, если группа или пользователь не обладает правом Обход перекрестной проверки, устанавливаемым в оснастке «Групповая политика». (По умолчанию группа «Все» наделена правом Обход перекрестной проверки.) Для файлов: «Выполнение файлов» разрешает или запрещает запуск программ (применимо только к файлам). Разрешение «Обзор папок» для папки не означает автоматическую установку разрешения «Выполнение файлов» для всех файлов в этой папке |

Содержание папки / Чтение данных |

«Содержание папки»: разрешает или запрещает просмотр имен файлов и подпапок, содержащихся в папке. Это разрешение относится только к содержимому данной папки и не означает, что имя самой этой папки также должно включаться в список (применимо только к папкам). «Чтение данных»: разрешает или запрещает чтение данных, содержащихся в файлах (применимо только к файлам) |

Чтение атрибутов |

Разрешает или запрещает просмотр таких атрибутов файла или папки, как «Только чтение» и «Скрытый». Атрибуты определяются файловой системой NTFS |

Чтение дополнительных атрибутов |

Разрешает или запрещает просмотр дополнительных атрибутов файла или папки. Дополнительные атрибуты определяются программами и могут различаться для разных программ |

Создание файлов / Запись данных |

«Создание файлов»: разрешает или запрещает создание файлов в папке (применимо только к папкам). «Запись данных»: разрешает или запрещает внесение изменений в файл и запись поверх имеющегося содержимого (применимо только к файлам) |

Создание папок / Дозапись данных |

«Создание папок»: разрешает или запрещает создание папок внутри папки (применимо только к папкам). «Дозапись данных»: разрешает или запрещает внесение данных в конец файла, но не изменение, удаление или замену имеющихся данных (применимо только к файлам) |

Запись атрибутов |

Разрешает или запрещает смену таких атрибутов файла или папки, как «Только чтение» и «Скрытый». Атрибуты определяются файловой системой NTFS. Разрешение «Запись атрибутов» не подразумевает права на создание или удаление файлов или папок: разрешается только вносить изменения в их атрибуты. Сведения о том, как разрешить (или запретить) операции создания и удаления, см. в описаниях разрешений Создание файлов / Запись данных, Создание папок / Дозапись данных, Удаление подпапок и файлов и Удаление |

Запись дополнительных атрибутов |

Разрешает или запрещает смену дополнительных атрибутов файла или папки. Дополнительные атрибуты определяются программами и могут различаться для разных программ. Разрешение «Запись дополнительных атрибутов» не подразумевает права на создание или удаление файлов или папок: разрешается только вносить изменения в их атрибуты. Сведения о том, как разрешить (или запретить) операции создания и удаления, см. в описаниях разрешений Создание файлов / Запись данных, Создание папок / Дозапись данных, Удаление подпапок и файлов и Удаление |

Удаление подпапок и файлов |

Разрешает или запрещает удаление подпапок и файлов даже при отсутствии разрешения «Удаление» (применимо только к папкам) |

Удаление |

Разрешает или запрещает удаление файла или папки. Если для файла или папки отсутствует разрешение «Удаление», объект все же можно удалить при наличии разрешения «Удаление подпапок и файлов» для родительской папки |

Чтение разрешений |

Разрешает или запрещает чтение таких разрешений на доступ к файлу или папке, как «Полный доступ», «Чтение» и «Запись» |

Смена разрешений |

Разрешает или запрещает смену таких разрешений на доступ к файлу или папке, как «Полный доступ», «Чтение» и «Запись» |

Смена владельца |

Разрешает или запрещает вступать во владение файлом или папкой. Владелец файла или папки всегда может изменять разрешения на доступ к ним независимо от любых разрешений, защищающих этот файл или папку |

Синхронизация |

Разрешает или запрещает ожидание различными потоками файлов или папок и синхронизацию их с другими потоками, могущими занимать их. Это разрешение применимо только к программам, выполняемым в многопоточном режиме с несколькими процессами |

III.1.4 Разрешения для общих ресурсов

Общий ресурс предоставляет доступ к приложениям, данным или личным сведениям пользователя. Имеется возможность предоставить или отменить разрешения для каждого общего ресурса. В общем, лучше всего задавать разрешения с помощью файловой системы NTFS или средств управления доступом.

Разрешения для общих ресурсов обладают рядом специфических особенностей:

- Эти разрешения применяются только к пользователям, доступ которых к ресурсу осуществляется по сети. Они не применяются к пользователям, которые получают доступ к ресурсу на компьютере, на котором сохранен ресурс.

- Разрешения применяются ко всем файлам и папкам общего ресурса. По этим причинам разрешения для общих ресурсов обеспечивают меньший уровень безопасности, чем разрешения NTFS.

- Эти разрешения являются единственным способом защиты сетевых ресурсов для томов с файловыми системами FAT и FAT32, поскольку разрешения NTFS не доступны для томов с файловыми системами FAT и FAT32.

- Разрешениями определяются максимальные права доступа пользователя к общему ресурсу при работе в сети. Все эти свойства являются дополнением безопасности, предоставляемой файловой системой NTFS.

Имеется возможность применять следующие типы разрешений доступа к общим папкам или дискам.

- «Чтение» - данное разрешение позволяет:

- просматривать имена файлов и подкаталогов;

- просматривать подпапки;

- просматривать данные в файлах;

- выполнять программные файлы.

- «Изменить» - данное разрешение включает в себя разрешение «Чтение», а также позволяет:

- добавлять файлы и подпапки;

- изменять данные в файлах;

- удалять подпапки и файлы.

- «Полный доступ» - используется по умолчанию для всех новых общих ресурсов. При общем использовании ресурса это разрешение назначается группе «Все». Разрешение «Полный доступ» включает разрешения «Изменить»

и «Чтение», а также позволяет:

- изменять разрешения (только для файлов и папок NTFS);

- стать владельцем (только для файлов и каталогов NTFS).

III.2 Клиент для сети Microsoft.

Компонент «Клиент для сетей Microsoft» позволяет компьютеру обращаться к ресурсам сети Microsoft.

Этот компонент устанавливается и включается автоматически. Его не требуется настраивать, если в сети не используется программное обеспечение компании The Open Group, например, клиент или сервер DCE (Distributed Computing Environment). Если же это программное обеспечение используется, узнайте у системного администратора правильный сетевой адрес службы каталогов ячеек DCE.

Компонент «Клиент для сетей Microsoft» является аналогом службы рабочей станции (Workstation) в системе Windows NT 4.0.

Для настройки клиента для сети Microsoft необходимо выполнить:

1. Откройте компонент Сетевые подключения (нажмите кнопку Пуск, выберите команды Настройка и Панель управления, затем дважды щелкните значок Сетевые подключения).

2. Выделите нужное подключение и затем в группе Типичные сетевые задачи

щелкните ссылку Изменение настроек отдельного подключения.

3. Выполните одно из следующих действий.

- В случае подключения по локальной сети выберите в списке Отмеченные компоненты используются этим подключением на вкладке Общие вариант Клиент для сетей Microsoft и нажмите кнопку Свойства.

- В случае подключения VPN, подключения удаленного доступа или входящего подключения выберите в списке Отмеченные компоненты используются этим подключением на вкладке Сеть вариант Клиент для сетей Microsoft и нажмите кнопку Свойства.

4. В списке Поставщик службы имен выберите поставщика для службы имен RPC (удаленный вызов процедур - используется при удаленном администрировании компьютеров).

5. Если выбрана Служба каталогов ячеек DCE, в поле Сетевой адрес введите сетевой адрес поставщика службы имен.

6. Если используется сетевое программное обеспечение Banyan Vines, установите флажок Включить поддержку RPC для Banyan.

III.3 Предоставление общего доступа к принтеру.

III.3.1 Технология предоставления общего доступа к принтеру

1. Откройте компонент Принтеры и факсы (нажмите кнопку Пуск, выберите команды Настройка и Панель управления, затем дважды щелкните значок Принтеры и факсы).

2. Щелкните правой кнопкой принтер, который требуется сделать общим, и выберите команду Общий доступ.

3. Перечень параметров на вкладке Доступ варьируется в зависимости от того, включен ли на компьютере совместный доступ. Если выводится сообщение о необходимости включения общего доступа к принтеру необходимо запустить мастер домашней сети для включения общего доступа к принтерам. Запустите мастер, щелкнув ссылку на вкладке Доступ, и следуйте его инструкциям. После включения общего доступа начните данную процедуру сначала. Если отображаются параметры для предоставления и отмены общего доступа к принтеру:

- На вкладке Доступ выберите Общий ресурс а затем введите имя для общего принтера.

- Если принтер должен совместно использоваться различными платформами или операционными системами, нажмите кнопку Дополнительные драйверы. Выберите те среды и операционные системы, которые будут использовать этот принтер, и нажмите кнопку OK, чтобы установить необходимые драйверы.

Драйверы для пользователей, использующих другие версии Windows (Windows 95, Windows 98 или Windows NT 4.0), находятся на компакт-диске, входящем в комплект поставки. Драйверы принтеров для Windows NT 3.1 и Windows NT 3.5 не входят в комплект поставки.

- Нажмите кнопку OK либо, если были установлены дополнительные драйверы, кнопку Закрыть.

Изменение разрешений для принтера возможно только при наличии разрешения «Управление принтерами» (одно из нескольких разрешений для принтеров).

Для задания новых разрешений на доступ к принтеру необходимо выполнить:

1. Откройте компонент Принтеры и факсы.

2. Щелкните правой кнопкой мыши принтер, для которого нужно задать разрешения, выберите команду Свойства и откройте вкладку Безопасность. Окно свойств принтера также можно открыть из папки «Принтеры и факсы». Для этого выделите принтер и щелкните ссылку Настройка параметров печати

в группе Задачи в левой части окна папки. Этот параметр доступен, только если включено представление папок в виде веб-страниц и принтер выделен.

3. Нажмите кнопку Добавить.

4. Нажмите кнопку Типы объектов, выберите типы пользователей, которых требуется добавить, и нажмите кнопку OK.

5. Нажмите кнопку Размещение, выберите область поиска и нажмите кнопку OK.

6. В поле Имя введите через точку с запятой ( ; ) имена пользователей или групп, для которых требуется задать разрешения.

7. Чтобы проверить распознавание имен по каталогу, нажмите кнопку Проверить имена. Распознанные имена будут подчеркнуты. Если некоторые имена не будут подчеркнуты, нажмите кнопку Проверить имена еще раз. Для получения помощи при поиске имен нажмите кнопку Дополнительно, введите начало имени в поле Имя, а затем нажмите кнопку Поиск. В возвращенном списке выберите имя, которое требуется добавить, и нажмите кнопку OK. Чтобы выделить много имен по одному, щелкните каждое из нужных имен, удерживая нажатой клавишу CTRL; чтобы выделить блок имен, щелкните первое имя, нажмите клавишу SHIFT и, удерживая ее нажатой, щелкните последнее имя.

8. Когда все нужные имена будут перечислены в поле Имя, нажмите кнопку OK.

9. В области Разрешения установите флажки Разрешить или Запретить

для каждого разрешения, которое требуется предоставить или запретить.

10. Чтобы просмотреть или изменить элементы разрешений, составляющие разрешения «Печать», «Управление принтерами» и «Управление документами», нажмите кнопку Дополнительно.

III.3.2 Изменение или удаление разрешения на доступ к принтеру

1. Откройте компонент Принтеры и факсы.

2. Щелкните правой кнопкой мыши принтер, разрешения для которого требуется изменить или удалить, выберите команду Свойства, а затем откройте вкладку Безопасность.

3. Выберите имя пользователя или группы, разрешения которых требуется изменить или удалить.

4. В области Разрешения установите флажки Разрешить или Запретить